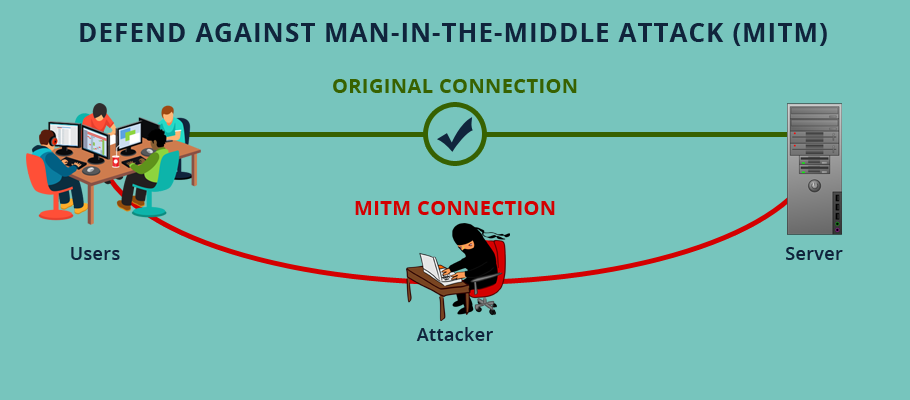

پیشگیری از حمله مرد در میان

پیشگیری از حمله مرد در میان مسدود کردن حملات مرد در میان به چندین مرحله عملی از جانب کاربران و همچنین ترکیبی از روش های رمزگذاری و تأئید برای برنامه ها نیاز دارد. برای کاربران : اجتناب از اتصالات Wi-Fi که دارای رمز عبور نیستند. توجه به اعلان های مرورگر که یک وب سایت [...]