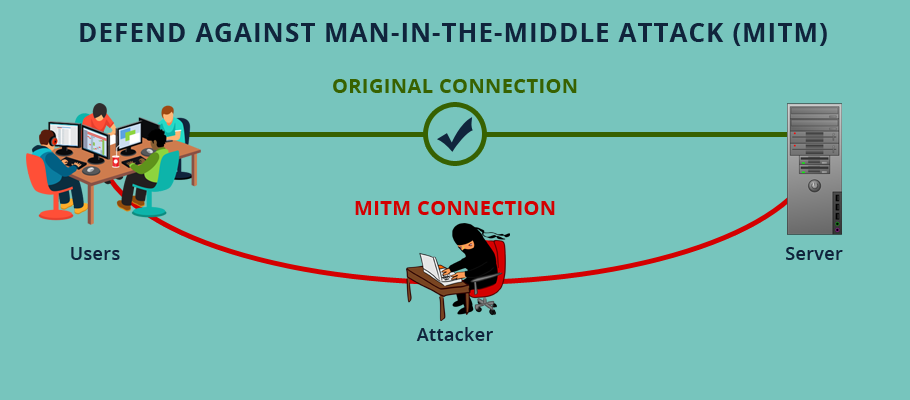

کاهش حملات سایبری

چگونه می توان حملات سایبری را کاهش داد؟ سازمان ها می توانند حملات سایبری را با یک سیستم امنیت سایبری موثر کاهش دهند. امنیت سایبری عمل محافظت از سیستم های حیاتی و اطلاعات حساس در برابر حملات دیجیتال است که شامل فناوری، افراد و فرآیندها می شود. یک سیستم امنیت سایبری کارآمد از حملات [...]